| 発生刷 |

ページ数 |

書籍改訂刷 |

電子書籍訂正 |

内容 |

登録日 |

| 1刷 |

024

問題2-6 解説4行目 |

3刷 |

済 |

| 誤 |

カーネフコンフィグレーション |

| 正 |

カーネルコンフィグレーション |

|

2020.04.13 |

| 1刷 |

040

問題2-22 解説12行目 |

3刷 |

済 |

| 誤 |

対応するカーネルバージョンのintramfsが作成されます。 |

| 正 |

対応するカーネルバージョンのinitramfsが作成されます。

|

|

2020.05.11 |

| 1刷 |

240

問題47 (p255の問題47の「解説」「答え」も) |

3刷 |

済 |

| 誤 |

【p240 問題47】

ネットワークI/F eth0にIPv6アドレスを設定するコマンドはどれですか? 1つ選択してください。

【p255 問題47 解説】

選択肢Cは-6オプションの指定がないので誤りです。

選択肢Dは-6オプションの指定がなく、またevオプションの指定がないので誤りです。

【p255 問題47 答え】

A

|

| 正 |

【p240 問題47】

ネットワークI/F eth0にIPv6アドレスを設定するコマンドはどれですか? 2つ選択してください。

【p255 問題47 解説】

選択肢Cは-6オプションの指定がありませんが、引数のアドレスによりアドレスファミリーがinet6(-6)と判定され、正しく設定が行われるので正解です。

選択肢Dはdevオプションの指定がないので誤りです。

【p255 問題47 答え】

A、C

|

|

2019.05.13 |

| 1刷 |

251

問題31の解説1~2行目、答え |

2刷 |

済 |

| 誤 |

《解説》選択肢Aはe2labelコマンドの正しい構文でラベルを設定しているので、正解です。

選択肢Bは引数の順番が逆なので、誤りです。

《答え》 A、 C

|

| 正 |

《解説》選択肢Aは引数の順番が逆なので、誤りです。

選択肢Bはe2labelコマンドの正しい構文でラベルを設定しているので、正解です。

《答え》 B、 C |

|

2018.01.22 |

| 1刷 |

268

問題1-10 |

3刷 |

済 |

| 誤 |

キャッシュオンリーサーバに必要な記述はどれですか? 2つ選択してください。 |

| 正 |

ゾーンデータを自身では持たないDNSサーバを設定中です。以下のいずれか1つあるいは2つの記述によりキャッシュオンリーサーバにします。目的にかなう設定を2つ選択してください。

|

|

2019.06.13 |

| 1刷 |

285

問題1-24 選択肢B、D |

5刷 |

未 |

| 誤 |

B. 3.6.16.172.in-addr.arpa. 3600 IN PTR www.mylpic.com.6.16.172.in-addr.

D. www.mylpic.com. 3600 IN A 3.6.16.172.in-addr. |

| 正 |

B. 3.6.16.172.in-addr.arpa. 3600 IN PTR www.mylpic.com.6.16.172.in-addr.arpa.

D. www.mylpic.com. 3600 IN A 3.6.16.172.in-addr.arpa. |

|

2021.11.11 |

| 1刷 |

290

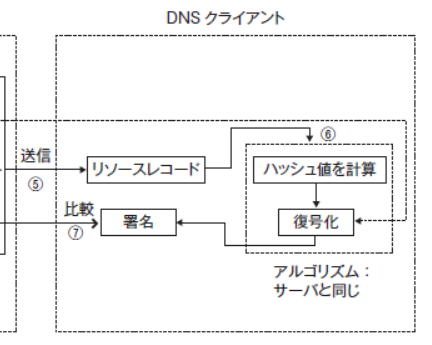

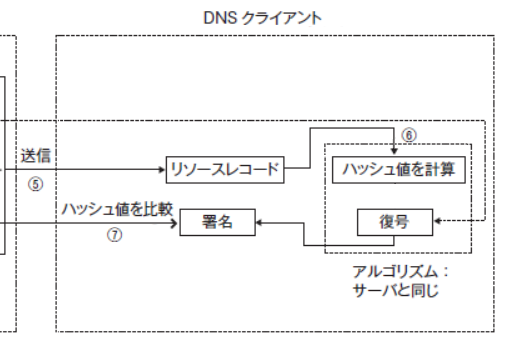

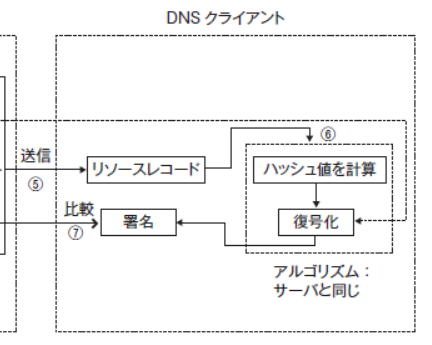

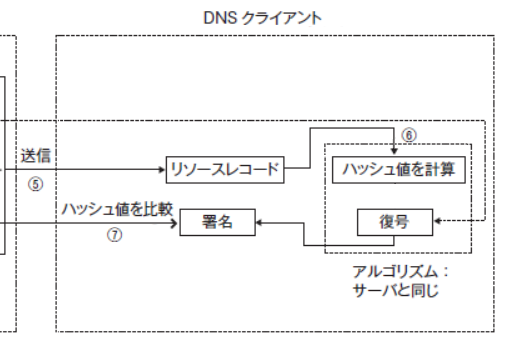

「DNSSECの概要」のDNS クライアントの図 と(6)(7)の説明文 |

4刷 |

済 |

| 誤 |

(画像クリックで拡大)

(6)クライアントはサーバの公開鍵を使用し、リソースレコードのハッシュ値を計算し、

復号します。

(7)クライアントはサーバの署名と(6)で復号した署名を検証し、一致すれば生成元の正当

性とデータの完全性を認証します。 |

| 正 |

(画像クリックで拡大)

(6)クライアントはリソースレコードのハッシュ値を計算し、サーバの公開鍵を使用して署名を復号します。

(7)クライアントはサーバの署名の対象となったリソースレコードのハッシュ値と、(6)で復号した署名からのハッシュ値を比較/検証し、一致すれば生成元の正当性とデータの完全性を認証します。 |

|

2021.09.21 |

| 1刷 |

307

問題2-14の問題文、および解説(p308) |

3刷 |

済 |

| 誤 |

【p307 問題文】4行目

LoadModule authz_host_module modules/mod_authz_host.so

【p307 解説】「設定例」の下、1つ目の段落

mod_authz_hostモジュールを使用した場合、「Order」、「Allow from」、「Deny from」に代わり「Require ip」を使用します。また、「Allow from all」に代わり「Require all granted」を、「Deny from all」に代わり「Require all denied」を使用します。

【p307 解説】「設定例」の下、2つ目の段落

したがって、選択肢BとDはmod_authz_hostモジュールを使用した場合の記述となるので、正解です。選択肢AとCの記述はできないので、誤りです。

【p308 解説】「設定例」の注釈

----- mod_authz_hostモジュールを使用した場合の

「Satisfy Any」に代わる記述

----- mod_authz_hostモジュールを使用した場合の

「Satisfy Any」に代わる記述

【p308 解説】「設定例」の下、1つ目の段落

mod_authz_hostモジュールを使用した場合、「Satisfy Any」に代わり「RequireAny」

を、「Satisfy All」に代わり「RequireAll」を使用します。

|

| 正 |

【p307 問題文】4行目

LoadModule authz_core_module modules/mod_authz_core.so LoadModule authz_host_module modules/mod_authz_host.so

【p307 解説】「設定例」の下、1つ目の段落

mod_authz_hostモジュールを使用した場合、「Order」、「Allow from」、「Deny from」に代わり「Require ip」を使用します。また、mod_authz_coreモジュールを使用した場合、「Allow from all」に代わり「Requireall granted」を、「Deny from all」に代わり「Require all denied」を使用します。

【p307 解説】「設定例」の下、2つ目の段落

したがって、選択肢Bはmod_authz_coreモジュールを使用した場合の記述となるので正解です。

選択肢Dはmod_authz_hostモジュールを使用した場合の記述となるので、正解です。選択肢AとCの記述はできないので、誤りです。

【p308 解説】「設定例」の注釈

----- mod_authz_coreモジュールを使用した場合の

「Satisfy Any」に代わる記述

----- mod_authz_coreモジュールを使用した場合の

「Satisfy Any」に代わる記述

【p308 解説】「設定例」の下、1つ目の段落

mod_authz_coreモジュールを使用した場合、「Satisfy Any」に代わり「RequireAny」

を、「Satisfy All」に代わり「RequireAll」を使用します。

|

|

2019.06.13 |

| 1刷 |

323

問題2-28 解説1行目 |

4刷 |

済 |

| 誤 |

Nginxではserverブロックの中のlitenディレクティブにより、 |

| 正 |

Nginxではserverブロックの中のlistenディレクティブにより、 |

|

2021.10.08 |

| 1刷 |

334

問題3-1の解説、下から10行目 |

3刷 |

済 |

| 誤 |

パラメータwritableの値が「writable=yes」、あるいはパラメータread onlyの値が「readonly=no」と指定されている場合は書き込みができます。したがって、選択肢Bは正解、選択肢Dは誤りです。

|

| 正 |

パラメータwritableの値が「writable=yes」、パラメータwriteableの値が「writeable=yes」、あるいはパラメータread onlyの値が「readonly=no」と指定されている場合は書き込みができます。したがって、選択肢Bは正解、選択肢Dは誤りです。

|

|

2019.06.06 |

| 1刷 |

340

問3-9 解説と答えを修正。「あわせてチェック!」を移動 |

3刷 |

済 |

| 誤 |

《解説》 問題3-1の解説のとおり、「read only=yes」と「writable=no」は同義、「read only=no」

と「writable=yes」は同義です。

Sambaの設定パラメータにはこのように同じ設定を2種類の異なったパラメータ名で

設定できるものがあります。

あわせてチェック!

----------

選択肢Aの「browseable=」は、値をyesで共有名表示、noで共有名非表示に設定できます。デフォルトは「browseable=yes」です。スペルも覚えておきましょう。

----------

《答え》writable |

| 正 |

《解説》 問題3-1の解説のとおり、「read only=yes」と「writable=no」、「writeable=no」は同義、

「read only=no」と「writable=yes」、「writeable=yes」は同義です。

Sambaの設定パラメータにはこのように同じ設定を複数の異なったパラメータ名で

設定できるものがあります。

あわせてチェック!

----------

パラメータ「browseable=」あるいは「browsable=」の値を、yesで共有名表示、noで共有名非表示に設定できます。デフォルトは「browseable=yes」です。スペルも覚えておきましょう。

----------

《答え》writable または writeable |

備

考 |

「あわせてチェック!」は上記の通り修正し、問3-1に移動しました。 |

|

2018.11.30 |

| 1刷 |

373-374

問題4-8 問題文と解説 |

2刷 |

済 |

| 誤 |

【問題文 コード】7行目 「1」を削除

range 192.168.100.1.100 192.168.100.199;

【問題文 コード】重複行3行を削除

host myclient1 { hardware ethernet 52:54:00:e5:73:04; fixed-address 192.168.1.10; }

host myclient2 { hardware ethernet 52:54:00:26:5a:9e; }

host myclient3 { fixed-address 192.168.1.11; }

host myclient1 { hardware ethernet 52:54:00:e5:73:04; fixed-address 192.168.1.10; }

host myclient2 { hardware ethernet 52:54:00:26:5a:9e; }

host myclient3 { fixed-address 192.168.1.11; }

【解説】 「1」を削除(2か所)

192.168.100.1.100 |

| 正 |

【問題文 コード】7行目 「1」を削除

range 192.168.100.100 192.168.100.199;

【問題文 コード】重複行3行を削除

host myclient1 { hardware ethernet 52:54:00:e5:73:04; fixed-address 192.168.1.10; }

host myclient2 { hardware ethernet 52:54:00:26:5a:9e; }

host myclient3 { fixed-address 192.168.1.11; }

【解説】 「1」を削除(2か所)

192.168.100.100 |

|

2018.02.09 |

| 1刷 |

395

3つ目の実行例のキャプション |

5刷 |

未 |

| 誤 |

実行例: 設定データベース onitor と hdb の設定を変更 |

| 正 |

実行例: 設定データベース monitor と hdb の設定を変更 |

|

2021.10.15 |

| 1刷 |

400

表「モジュール」 主なモジュール 下から5、6項目 |

4刷 |

済 |

| 誤 |

pam_limits

pam_listfile |

| 正 |

pam_limits.so

pam_listfile.so |

|

2021.10.14 |

| 1刷 |

402

2つ目の設定例の解説文1行目 |

5刷 |

未 |

| 誤 |

pam_unix.soは/etc/paswdと |

| 正 |

pam_unix.soは/etc/passwdと |

|

2022.04.15 |

| 1刷 |

426

問題5-20の解説 上から4行目 |

4刷 |

済 |

|

2021.01.22 |

| 1刷 |

428

「Sieveスクリプトの例(4)」の下の段落 |

5刷 |

未 |

| 誤 |

LDA(Local Delibery Agent)として提供、 |

| 正 |

LDA(Local Delivery Agent)として提供、 |

備

考 |

同じページ内「●Dovecot Pigeonhole」1~2行目も同様に修正します。

誤:Local Delibery Agentを提供しています。

正:Local Delivery Agentを提供しています。

|

|

2021.10.29 |

| 1刷 |

439

表「ターゲット」の「使用できるチェイン」 2行目 |

5刷 |

未 |

| 誤 |

NPUT、 OUTPUT、FORWARD |

| 正 |

INPUT、 OUTPUT、FORWARD |

|

2021.11.11 |

| 1刷 |

441

問題6-5 問題と解説 |

3刷 |

済 |

| 誤 |

【問題】選択肢A、B、C、D

10.0.0.1/8

【解説】箇条書き 2つめ

●-d(destination)オプションで送信先のサーバを指定する

例)

「 -d 10.0.0.1/8」

|

| 正 |

【問題】選択肢A、B、C、D

10.0.0.1/32

【解説】箇条書き 2つめ

●-d(destination)オプションで送信先のサーバを指定する

例)

「 -d 10.0.0.1/32」

|

|

2019.06.06 |

| 1刷 |

445

問題6-10 |

2刷 |

済 |

| 誤 |

【問題文】

ISPから「2001:db8:0:100::/56」のIPv6アドレスの割り当てを受けました。インターネットに接続する側のネットワークI/F eth0 のアドレスを「2001:db8:0:100::1」とし、

【選択肢】B、C

B. route add -A inet6 default gw fe80::fc54:ff:fe26:5a9e

C. ip -6 route add default via fe80::fc54:ff:fe26:5a9e dev eth0

|

| 正 |

【問題文】

ISPから「2001:db8:0:100::/56」のIPv6アドレスの割り当てを受けました。インターネットと2つの内部サブネットを接続するルータを用意し、このルータのインターネットに接続する側のネットワークI/F eth0 のアドレスを「2001:db8:0:100::1」とし、

【選択肢】B、C

B. route add -A inet6 default gw fe80::c046:e2ff:fe3a:281b

C. ip -6 route add default via fe80::c046:e2ff:fe3a:281b dev eth0

|

|

2018.04.09 |

| 1刷 |

448-449

問題6-11 |

2刷 |

済 |

| 誤 |

【問題】最後の文

2つ選択してください。

【解説】最後から2行目

問題6-13解説の実行例を参照してください。 |

| 正 |

【問題】最後の文

3つ選択してください。

【解説】最後から2行目

問題6-10解説の実行例を参照してください。 |

|

2017.12.22 |

| 1刷 |

461

問題6-21 問題文 |

2刷 |

済 |

| 誤 |

【設定例】最終行

IgnoreRhosts yes

【選択肢】F

F. IgnoreRhostsの値をnoに変更する

|

| 正 |

【設定例】最終行

IgnoreRhosts no

【選択肢】F

F. IgnoreRhostsの値をyesに変更する |

|

2018.01.10 |

| 1刷 |

463

「主な構文」の下の段落 本文3行目 |

5刷 |

未 |

| 誤 |

以下はローカルの20023番ポートをリモートのtelnetサーバの23番ポートに転送する例です。 |

| 正 |

以下はローカルの22023番ポートをリモートのtelnetサーバの23番ポートに転送する例です。

|

備

考 |

同ページ 下から2行目も同様に訂正します。

誤:以下はリモートの20023番ポートをローカルのtelnetサーバの23番ポートに転送する例です。

正:以下はリモートの22023番ポートをローカルのtelnetサーバの23番ポートに転送する例です。 |

|

2021.10.22 |

| 1刷 |

471

図「データ転送機能」 サーバ lx01での実行例 |

2刷 |

済 |

| 誤 |

$ nc -l 4321 > file.out

$ cat file.in

abcdef

112233

|

| 正 |

$ nc -l 4321 > file.out

$ cat file.out

abcdef

112233

|

|

2017.12.28 |

| 1刷 |

476

表の下の段落 2行目 |

5刷 |

未 |

| 誤 |

1個のtunあるいはtanデバイスで |

| 正 |

1個のtunあるいはtapデバイスで |

|

2021.10.28 |

| 1刷 |

495

模擬試験 問題29とその解説 |

2刷 |

済 |

| 誤 |

【p495 問題29】選択肢B

B. host myclient { hardware ethernet 52:54:00:e5:73:04; fixed address 192.168.1.10; }

【p511 問題29の解説】3行目

IPアドレスの指定は「fixed address IPアドレス」と記述します。

|

| 正 |

【p495 問題29】選択肢B

B. host myclient { hardware ethernet 52:54:00:e5:73:04; fixed-address 192.168.1.10; }

【p511 問題29の解説】3行目

「fixed-address IPアドレス」と記述します。

|

備

考 |

※「fixed address」ではなく、「fixed-address」 |

|

2017.12.25 |

| 1刷 |

502

模擬試験 問題54の問題文と選択肢D |

4刷 |

済 |

| 誤 |

sshdでセキュリティ強化のためにパスワード認証を禁止する設定はどれですか?

2つ選択してください。

D. KerberosOrLocalPasswd no |

| 正 |

sshdでセキュリティ強化のためにパスワードの使用を禁止する設定はどれですか?

2つ選択してください。

D. GSSAPIAuthentication no |

|

2021.02.05 |

| 1刷 |

514

模擬試験 問題40の解説文、最後に一行追加 |

3刷 |

済 |

| 誤 |

|

| 正 |

なお、継続行は空白文字で始まる必要があります。 |

|

2019.06.18 |

| 1刷 |

517

模擬試験 問題54 解説と答え(答えの前に参考情報を追加) |

4刷 |

済 |

| 誤 |

≪解説≫

「PubkeyAuthentication no」は公開鍵認証を禁止する設定なので選択肢Aは誤りです。

「PasswordAuthentication no」によりパスワード認証を禁止するので選択肢Bは正解です。

「ChallengeResponseAuthentication no」はパスワード認証ではないので選択肢Cは誤りです。

「 KerberosOrLocalPasswd no」はケルベロス認証に失敗後のローカルパスワード認証をを禁止するので選択肢Dは正解です。

≪答え≫B、D |

| 正 |

≪解説≫

「PubkeyAuthentication no」は公開鍵認証を禁止する設定なので選択肢Aは誤りです。

「PasswordAuthentication no」によりパスワード認証を禁止するので選択肢Bは正解です。

「ChallengeResponseAuthentication no」はチャレンジレスポンス認証を禁止することでパスワードの使用はできないので選択肢Cは正解です。

「 GSSAPIAuthentication no」はケルベロス認証を禁止するので選択肢Dは誤りです。

参考:

チャレンジレスポンス認証では以下の処理となります。

ssh <- チャレンジレスポンス認証 -> sshd <- パスワード認証 -> PAM(pam_unix.so)

sshdがsshに送るチャレンジパケット(rfc4256 type 60)は暗号化され、sshがsshdに返すパスワードを含むレスポンスパケット(rfc4256 type 61)も暗号化されるためパスワード認証よりは安全ですが、インターネット上のような強固なセキュリティが必要とされる場合は、「PasswordAuthentication no」および「ChallengeResponseAuthentication no 」の設定によりパスワードの使用を禁止し、公開鍵認証やKerberos認証を使用することが推奨されます。

なお、CentOSなど、ディストリビューションによっては、「KerberosAuthentication」、「KerberosOrLocalPasswd」などのKerberosオプションはsshdにより読み込まれますが、認証方式の選択時には参照されないため、オンラインマニュアル(man sshd_config)に記載されたようには動作しませんが、「PasswordAuthentication 」、「ChallengeResponseAuthentication 」のyes/noの設定で対処できるので実質的に問題ありません。

上記の認証方式のディレクティブとsshdの処理メソッドは以下となります。

・公開鍵認証

ディレクティブ:PubkeyAuthentication、メソッド:publickey

・Kerberos認証

ディレクティブ:GSSAPIAuthentication、メソッド:gssapi-with-mic

・パスワード認証

ディレクティブ:PasswordAuthentication、メソッド:password

・チャレンジレスポンス認証

ディレクティブ:ChallengeResponseAuthentication、メソッド:keyboard-interactive

≪答え≫ B, C |

|

2021.02.05 |

.png)