現場で役立つOTの仕組みとセキュリティ 演習で学ぶ!わかる!リスク分析と対策

福田 敏博 著

- 形式:

- 書籍

- 発売日:

- 2021年12月08日

- ISBN:

- 9784798171227

- 定価:

- 3,300円(本体3,000円+税10%)

- 仕様:

- A5・248ページ

- カテゴリ:

- ネットワーク・サーバ

- キーワード:

- #ネットワーク・サーバ・セキュリティ,#データ・データベース,#システム運用,#Web・アプリ開発

日本の産業活動が危ない!

体験しながら学べるOTのセキュリティ対策

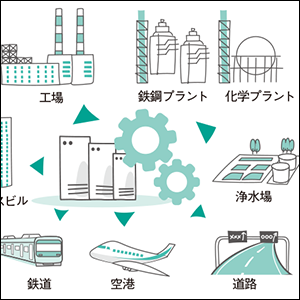

OT(Operational Technology)とは、工場・プラントなどの機械設備や生産工程を

監視・制御するための、ハードウェアとソフトウェアに関する技術のことをいいます。

近年、産業活動を支えるOTのセキュリティ対策強化が急務となっています。

OTでもオープン化が進み、ITのようなサイバー攻撃に遭うようになったからです。

OTにセキュリティ上のトラブルが生じれば、その影響は計り知れません。

「サイバー攻撃で化学プラントが爆発!」、といったことも考えられなくはないからです。

しかし、OTは24時間365日稼働しているものが多く、実機で試すということかできません。

そこで本書では、図解とソフトウェアによる演習を通してOTの仕組みとそのセキュリティ

対策を理解できるよう、構成しています。

著者は、産業サイバーセキュリティコンサルタントとして活躍している福田敏博さん。

豊富な知識と経験をもとに、OTの安全対策について解説しています。

【本書を読むのに必要なスキル】

1. ITのセキュリティやネットワークについて、基礎知識のある方

2. 上記1.について、Windows PCでの知識や基本操作を習得済みの方

【本書の想定読者】

1. IT部門のエンジニアやセキュリティ担当者で、OTについての知識が必要になった方

2. セキュリティベンダーの方で、OT分野についてフォローするようになった方

3. セキュリティ系のコンサルタント、OT部門のエンジニア

【目次】

第1章 OTのセキュリティが危ない

第2章 OTの基礎知識

第3章 OTを使ってみる

第4章 セキュリティ侵害を知る

第5章 工場ハッキングを疑似体験

第6章 セキュリティ対策の進め方

第7章 リスクアセスメントの演習

第8章 関連規格とガイドライン

そもそもOTとは?活躍する分野は?

サイバーセキュリティは総合リスク

OTとITの違い、OTのネットワークは?

無償のソフトウェアでOTの挙動を確認

インシデントの事例と実情がわかる

ペネトレーションテストを擬似体験

対策の具体的な手法と進め方がわかる

演習で学べるリスクアセスメント

必要な規格とガイドラインを紹介

第1章 OTのセキュリティが危ない

1.1 OTとは何か

1.2 セキュリティが求められる理由

1.3 オープン化の功罪

1.4 つながる工場への期待

1.5 増大する脅威と脆弱性

[column]日本におけるOTセキュリティの始まり

第2章 OTの基礎知識

2.1 産業オートメーションの基礎知識

2.2 OTの守備範囲

2.3 ITとの違い

2.4 OTとIoTの関係

2.5 制御の基礎知識

2.6 プロセス制御の基礎知識

2.7 シーケンス制御の基礎知識

2.8 OTネットワークの構成

2.9 制御情報ネットワークの基礎知識

2.10 制御ネットワークの基礎知識

2.11 フィールドネットワークの基礎知識

2.12 OTシステムの基礎知識

2.13 SCADAの基礎知識

2.14 DCSの基礎知識

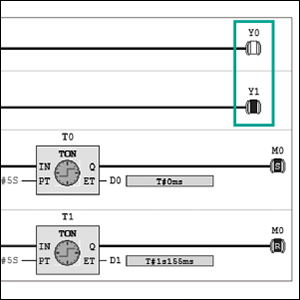

2.15 PLCの基礎知識

2.16 HMIの基礎知識

2.17 OTの通信プロトコルの基礎知識

2.18 Modbusの基礎知識

2.19 CC-Linkの基礎知識

[column]一般的なOTとITの特徴

第3章 OTを使ってみる

3.1 ソフトウェアPLCとは

3.2 PLCのインストール

3.3 PLCの初期操作

3.4 ラダープログラムの作成(1)

3.5 ラダープログラムの作成(2)

3.6 ラダープログラムの作成(3)

3.7 ラダープログラムの作成(4)と完成

3.8 ラダープログラムの実行(1)

3.9 ラダープログラムの実行(2)

3.10 SCADAパッケージソフトとは

3.11 JoyWatcherSuiteのインストール

3.12 PLCとの通信設定(1)

3.13 PLCとの通信設定(2)

3.14 PLCとの通信設定(3)

3.15 PLCとの通信設定(4)

3.16 サーバの起動と接続

3.17 監視画面の作成(1)

3.18 監視画面の作成(2)

3.19 監視画面の作成(3)

3.20 監視画面の配置

3.21 自動起動の設定(1)

3.22 自動起動の設定(2)

[column]PLCは工場内のどこにある?

第4章 セキュリティ侵害を知る

4.1 インシデントとは

4.2 始まりはStuxnetマルウェア

4.3 ウクライナの大規模停電

4.4 安全計装システムが標的に

4.5 ランサムウェアで工場が停止

4.6 日本企業は大丈夫なのか

4.7 今後の脅威を考える

[column]OTセキュリティ情報の入手先

第5章 工場ハッキングを疑似体験

5.1 ペネトレーションテストとは

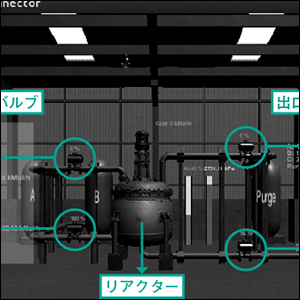

5.2 産業制御シミュレータを使ってみる

5.3 GRFICSをインストールする(1)

5.4 GRFICSをインストールする(2)

5.5 GRFICSをインストールする(3)

5.6 GRFICSを動かす(1)

5.7 GRFICSを動かす(2)

5.8 GRFICSを動かす(3)

5.9 GRFICSを動かす(4)

5.10 GRFICSを動かす(5)

5.11 Kali Linuxのインストールと設定(1)

5.12 Kali Linuxのインストールと設定(2)

5.13 Kali Linuxのインストールと設定(3)

5.14 Wiresharkで通信を盗聴する(1)

5.15 Wiresharkで通信を盗聴する(2)

5.16 Modbusプロトコルを解析する

5.17 システム構成を把握する

5.18 Pythonで攻撃コードを作成する(1)

5.19 Pythonで攻撃コードを作成する(2)

5.20 Pythonで攻撃コードを実行する

5.21 再度攻撃するには

第6章 セキュリティ対策の進め方

6.1 まずは原理原則を知ろう

6.2 リスクアセスメントとは

6.3 資産管理の必要性

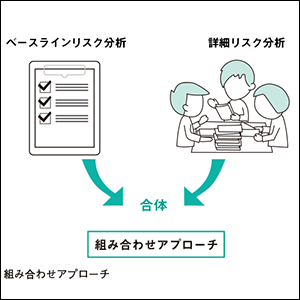

6.4 リスクアセスメントの手法

6.5 ベースラインリスク分析(1)

6.6 ベースラインリスク分析(2)

6.7 詳細リスク分析(1)

6.8 詳細リスク分析(2)

6.9 リスク対応とは

6.10 管理策を活用する

6.11 セキュリティ対策を導く

[column]GRFICSの新バージョン

第7章 リスクアセスメントの演習

7.1 演習の流れ

7.2 生産工程の概要

7.3 システム・ネットワーク構成

7.4 現状のセキュリティ課題(1)

7.5 現状のセキュリティ課題(2)

7.6 資産台帳

7.7 リスクアセスメント(1)

7.8 リスクアセスメント(2)

7.9 リスクアセスメント(3)

7.10 リスクアセスメント(4)

7.11 セキュリティ対策の検討(1)

7.12 セキュリティ対策の検討(2)

[column]この本に関するお役立情報について

第8章 関連規格とガイドライン

8.1 国際標準とは

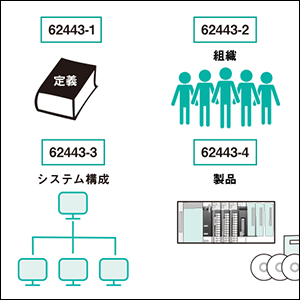

8.2 IEC 62443シリーズ

8.3 IEC 62443-2はマネジメント

8.4 IEC 62443-3はシステム

8.5 IEC 62443-4はコンポーネント

8.6 ISO/IEC 27001との関係

8.7 制御システムのセキュリティリスク分析ガイド

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

kannkyo さん

2022-03-26

OTセキュリティの本邦初の本格的書籍。 PLCシミュレータやペネトレーションテストの演習などが詳解されている一方で、規格やプロトコルの解説はあっさりしている。たかが数千円でOTセキュリティ演習を受講できると考える激安と言える。タイトルに違わず、まさしく現場で役立つ一冊。

.png)