暗号技術のすべて

IPUSIRON 著

- 形式:

- 書籍

- 発売日:

- 2017年08月03日

- ISBN:

- 9784798148816

- 定価:

- 3,850円(本体3,500円+税10%)

- 仕様:

- A5・720ページ

- カテゴリ:

- ネットワーク・サーバ

- キーワード:

- #ネットワーク・サーバ・セキュリティ,#データ・データベース,#システム運用,#Web・アプリ開発

『ハッカーの学校』の著者が徹底解説

暗号技術の絡み合いを解き明かす

【本書のポイント】

1)古典暗号から現代暗号までを体系的に解説

2)アルゴリズムに注目することで、暗号技術の絡み合いを解き明かす

3)図や数値例を多数掲載し、数学も克服できるように配慮

4)教科書として、辞書として……いろいろな読み方ができる

【本書のねらい】

・「読める」…専門書や論文を読む準備ができる。

・「使える」…適切な運用や実装ができる。

・「見える」…日常に隠された暗号技術に気付く。

・「楽しむ」…古典暗号と現代暗号に魅了される。

【必要な予備知識】

・コンピュータの基礎知識

・高校レベルの数学知識(復習のための解説あり)

【内容紹介】

現代で安全な情報のやり取りをするには

暗号技術が不可欠です。

本書では、仕組みの説明だけでなく、

安全性や危険性について、利用する側と

攻撃する側の両面から見ていきます。

特にシステムの設計者や開発者が

正しく暗号技術を使えるように、

実装と運用の観点も加えました。

攻撃が成功するロジックや、

暗号化と復号の計算などを

自分で考える項目も用意しています。

ぜひ挑戦してみてください。

【ダウンロード特典あり】

本書をお買い上げの方に、ページ数の都合で泣く泣くカットした内容をまとめたPDF(約60ページ)をダウンロード提供しています。(詳しくは本書をお読みください)

【著者について】

IPUSIRON(イプシロン)

2008年情報セキュリティ大学院大学情報セキュリティ研究科情報セキュリティ専攻修士課程修了。以後、業務アプリなどの設計・開発、スマホアプリやWebアプリの検査・デバッグ、機械警備・防災設備の設置に従事。現在、情報セキュリティと物理的セキュリティを総合的な観点から調査しつつ、執筆を中心に活動中。主な書著に『ハッカーの学校』シリーズ(いずれもデータハウス)がある。

【目次】

第1章 情報セキュリティと暗号技術

第2章 古典暗号

第3章 共通鍵暗号

第4章 公開鍵暗号

第5章 ハッシュ関数

第6章 メッセージ認証コード

第7章 デジタル署名

第8章 鍵と乱数

第9章 その他の暗号トピック(ゼロ知識証明プロトコル、秘密分散共有法、電子透かし、SSL、OpenSSL、ビットコイン)

●CHAPTER 1 セキュリティと暗号技術

1.1 情報セキュリティの構成要素

1.2 セキュリティを実現する暗号技術

1.3 暗号技術のアルゴリズムを意識する

●CHAPTER 2 古典暗号

2.1 古典暗号の概要

2.2 シーザー暗号

2.3 コード

2.4 スキュタレー暗号

2.5 転置式暗号

2.6 単一換字式暗号

2.7 多表式暗号

●CHAPTER 3 共通鍵暗号

3.1 古典暗号から現代暗号へ

3.2 共通鍵暗号の概要

3.3 共通鍵暗号の定義

3.4 共通鍵暗号の仕組み

3.5 共通鍵暗号の安全性

3.6 共通鍵暗号の分類

3.7 バーナム暗号

3.8 ストリーム暗号

3.9 ブロック暗号

3.10 〈ブロック暗号〉DES

3.11 〈ブロック暗号〉トリプルDES

3.12 〈ブロック暗号〉AES

3.13 ブロック暗号の利用モード

3.14 〈暗号化モード〉ECBモード

3.15 〈暗号化モード〉CBCモード

3.16 〈暗号化モード〉CFBモード

3.17 〈暗号化モード〉OFBモード

3.18 〈暗号化モード〉CTRモード

●CHAPTER 4 公開鍵暗号

4.1 公開鍵暗号の概要

4.2 公開鍵暗号の定義

4.3 公開鍵暗号の安全性

4.4 公開鍵暗号に対する攻撃

4.5 RSA暗号

4.6 ElGamal暗号

4.7 一般ElGamal暗号

4.8 Rabin暗号

4.9 RSA-OAEP

4.10 楕円ElGamal暗号(楕円曲線暗号)

4.11 IDベース暗号

●CHAPTER 5 ハッシュ関数

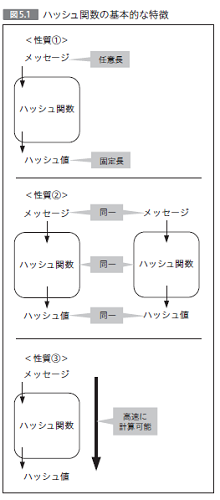

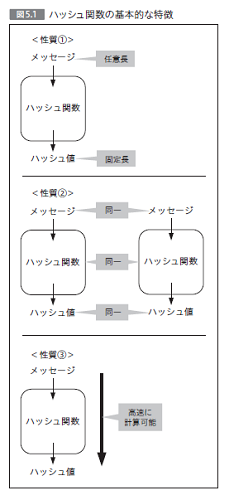

5.1 ハッシュ関数の概要

5.2 ハッシュ関数の安全性

5.3 ハッシュ関数の応用

5.4 ハッシュ関数の基本設計

5.5 反復型ハッシュ関数

5.6 代用的なハッシュ関数

5.7 ハッシュ関数への攻撃

●CHAPTER 6 メッセージ認証コード

6.1 メッセージ認証コードの概要

6.2 メッセージ認証コードの課題

6.3 メッセージ認証コードの安全性

6.4 CBC-MAC

6.5 EMAC

6.6 CMAC

6.7 HMAC

6.8 認証暗号

●CHAPTER 7 デジタル署名

7.1 デジタル署名の概要

7.2 デジタル署名の定義

7.3 デジタル署名と公開鍵暗号の関係

7.4 デジタル署名の安全性

7.5 デジタル署名に対する攻撃

7.6 RSA署名

7.7 RSA-FDH署名

7.8 ElGamal署名

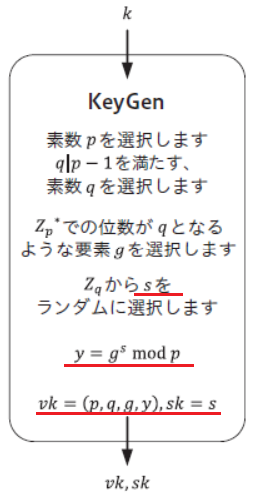

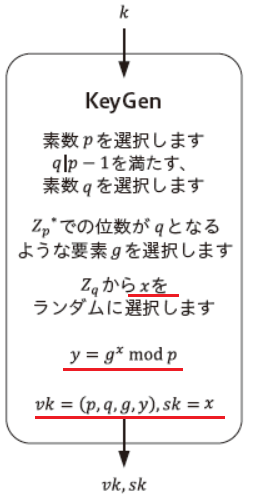

7.9 Schnorr署名

7.10 DSA署名

7.11 その他の署名

●CHAPTER 8 鍵と乱数

8.1 鍵の配送

8.2 鍵管理

8.3 PKI(公開鍵基盤)

8.4 リポジトリ

8.5 電子証明書

8.6 乱数

8.7 疑似乱数生成器

●CHAPTER 9 その他の暗号トピック

9.1 ゼロ知識証明プロトコル

9.2 秘密分散共有法

9.3 電子透かし

9.4 SSL

9.5 OpenSSL

9.6 ビットコイン

【ダウンロード特典】

・エニグマ暗号

・じゃんけんプロトコル

・量子暗号

・S/MIME

会員特典はこちら

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

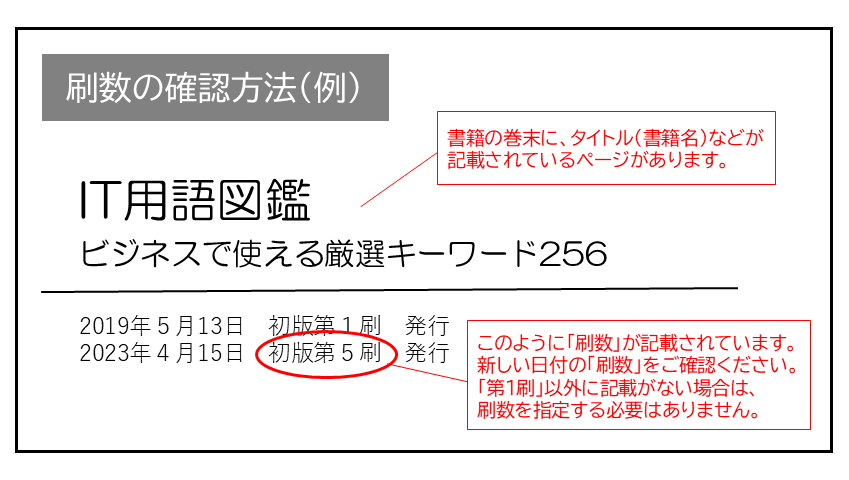

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

kaizen@名古屋de朝活読書会 さん

2017-09-18

#説明歌 暗号化攻撃手法と対にして守ると破る同じ比重で 機密性完全可用真正性信頼責任追跡安心 鍵配送ハッシュ関数メッセージ認証コードデジタル署名

masabi さん

2021-04-08

【概要】暗号技術の数学を含めて解説する。【感想】挫折した。

HANA さん

2017-11-26

IT関連の暗号技術について。内容としては結構広範囲に渡る内容でボリュームが凄い。ただそれぞれ考え方やそれに対する攻撃方法なんかも載っているので結構面白い。必要なだけ数式が載っているのも突き放されている感じがしなくて良かった。ただ1回読んだだけでは頭に入りきらなかったので何度か読まないとダメかも。

.png)