MCA教科書 Security (試験番号:M10-400)

- 形式:

- 書籍

- 発売日:

- 2004年08月25日

- ISBN:

- 9784798107790

- 定価:

- 3,960円(本体3,600円+税10%)

- 仕様:

- A5・424ページ

「Microsoft Certified Associate Program (MCAプログラム)は、ITで必要になる基礎的な技術知識を認定する、人気急上昇の資格試験です。本書は、2004年4月の試験制度改定で新設された「MCA Security(セキュリティ)」の対策書籍です。これまでのMCA教科書と同様、出題傾向を知り尽くした執筆陣による、実践的な内容となっています。なお、MCAプログラムは、制度改定により試験名が変わり、「MCA OS・ネットワーク」が「MCA Platform」に、「MCA データベース」が「MCA Database」に、「MCA アプリケーション構築」が「MCA Application」となりました。ただし、試験内容の変更はありません。今後は、これら3科目に加え、「MCA Security」に合格すると、「MCA Master」として認定されます。

序章 MCA資格制度の概要

MCA資格制度

試験を受けるには

MCA資格取得者の特典

試験の詳細情報

第1章 セキュリティの基礎知識

1.1 情報セキュリティに対する脅威

1.1.1 盗聴の脅威

1.1.2 改ざんの脅威

1.1.3 なりすましの脅威

1.1.4 DoSの脅威

1.2 セキュリティリスク

1.2.1 リスクの種類

1.2.2 リスクの管理

1.3 セキュリティ対策

1.3.1 リスク分析とセキュリティ対策

1.3.2 機密性の保護

1.3.3 完全性の保護

1.3.4 可用性の保護

1.4 暗号技術

1.4.1 ハッシュ

1.4.2 共通鍵暗号方式

1.4.3 公開鍵暗号方式

1.4.4 デジタル署名

1.4.5 PKI

1.5 セキュリティポリシー

1.5.1 セキュリティポリシーの目的

1.5.2 セキュリティポリシーの構成

第2章 コンピュータのセキュリティ

2.1 OSセットアップ時の注意事項

2.1.1 セットアップの際にインターネットに接続しない

2.1.2 ファイルシステムはNTFSを基本とする

2.1.3 Administratorユーザーにパスワードを設定する

2.1.4 不必要な機能は組み込まない

2.2 ユーザーアカウントの管理

2.2.1 ビルトインユーザーの保護

2.2.2 不要になったユーザーアカウントの無効化

2.2.3 セカンダリログオン

2.3 サービスの管理

2.3.1 サービスとは何か

2.3.2 [サービス]スナップインの使い方

2.3.3 不要なサービスを識別して停止させる

2.3.4 サービスの実行権限

2.4 セキュリティの設定

2.4.1 ローカルセキュリティポリシーとグループポリシー

2.4.2 セキュリティポリシーテンプレートの基本操作

第3章 認証のセキュリティ

3.1 認証のセキュリティ

3.2 認証の脅威

3.2.1 パスワードの試行攻撃

3.2.2 パスワードの盗聴

3.2.3 ソーシャルエンジニアリング

3.3 パスワード管理

3.3.1 パスワードの強度

3.3.2 パスワードの管理

3.3.3 ポリシー設定によるパスワードの強化

3.4 認証技術

3.4.1 認証方式

3.4.2 シングルサインオン

3.4.3 高度な認証技術

第4章 ソフトウェアの更新

4.1 ソフトウェアの不具合による脅威

4.2 セキュリティ修正プログラムについて理解する

4.3 セキュリティ修正プログラムの適用手順

4.3.1 Windows Updateを使用する方法

4.3.2 手動で適用する方法

4.3.3 自動更新モジュールを使用する方法

4.3.4 SUSを使用する方法

4.3.5 SMSを使用する方法

3.4 セキュリティ修正プログラムのアンインストール

第5章 ネットワークのセキュリティ

5.1 ネットワークの脅威

5.1.1 パブリックネットワークの脅威

5.1.2 プライベートネットワークの脅威

5.1.3 STRIDE脅威モデル

5.2 ファイアウォール

5.2.1 ファイアウォールの目的

5.2.2 ファイアウォールの種類

5.3 VPN

5.3.1 VPNの利用形態

5.3.2 VPNとトンネリングの関係

5.3.3 VPNに利用されるプロトコル

5.3.4 SSL-VPN

5.4 リモートアクセス

5.4.1 リモートアクセスの脅威

5.4.2 リモートアクセスの認証プロトコル

5.5 無線LAN

5.5.1 無線LANの脅威

5.5.2 無線LANのセキュリティ対策

第6章 アプリケーションのセキュリティ

6.1 WWWのセキュリティ

6.1.1 WWWで想定される脅威

6.1.2 SSLによる暗号化

6.1.3 ActiveXコントロールの概念と注意点

6.1.4 Internet Explorerのセキュリティ設定

6.1.5 Internet Explorer 6.0とP3P

6.2 電子メールのセキュリティ

6.2.1 電子メールで想定される脅威

6.2.2 暗号化とデジタル署名による対処

6.2.3 POP3のパスワード保全対策

6.3 FTPのセキュリティ

6.3.1 FTPで想定される脅威

6.3.2 FTPで利用できるセキュリティ対策

6.4 Microsoft Officeのセキュリティ

6.4.1 Microsoft Officeで想定される脅威

6.4.2 Office Updateによるソフトウェア更新

6.4.3 マクロの無効化とデジタル署名

6.4.4 文書に対するパスワード設定と暗号化

第7章 データのセキュリティ

7.1 メッセージセキュリティ

7.1.1 電子メールセキュリティの基礎

7.1.2 Outlook Expressのセキュリティ設定

7.2 ファイルに関連するセキュリティ

7.2.1 ファイルとフォルダへのアクセス許可設定

7.2.2 共有フォルダに対するアクセス許可設定

7.2.3 暗号化(EFS)の設定

7.2.4 Windows Rights Managemantの概要

7.3 システムファイルに対するセキュリティ(WFP)

第8章 ウィルスの対策

8.1 コンピュータウィルス

8.1.1 ウィルスの種類

8.1.2 ウィルスの感染経路

8.2 ウィルスの対策

8.2.1 アンチウィルスソフトウェア

8.2.2 運用による対策

8.3 ウィルス感染時の対応

8.3.1 ウィルス感染の識別

8.3.2 ウィルスの駆除

8.4 バックアップと復元

第9章 物理的なセキュリティ

9.1 物理的な脅威

9.1.1 物理的侵入による脅威

9.1.2 オフィスへの侵入や機器の盗難による脅威

9.2 不正侵入の対策

9.2.1 施設の不正侵入対策

9.2.2 システム設定による対策

9.2.3 個々のコンピュータで講じることができる対策

9.3 盗難の対策

9.3.1 物理的な保護

9.3.2 ファイルの暗号化

第10章 日常のセキュリティ保守

10.1 セキュリティ情報の収集

10.1.1 一般的なセキュリティ情報源

10.1.2 マイクロソフトのセキュリティ情報サービス

10.2 最新のセキュリティ修正プログラムを適用する

10.3 改ざん対策としてのバックアップ

10.4 [イベントビューア]管理ツールの使い方

10.5 監査機能を活用する

10.5.1 監査ポリシーを設定する

10.5.2 オブジェクトアクセスの監査に必要な追加設定

10.5.3 セキュリティログを確認する

10.6 ウィルス対策ソフトのパターンファイル更新

10.7 パスワードの安全性向上対策

10.8 攻撃を受けた場合の措置

模擬試験

模擬試験の解答

付録

試験について

CBT試験会場について

参考資料

用語集

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

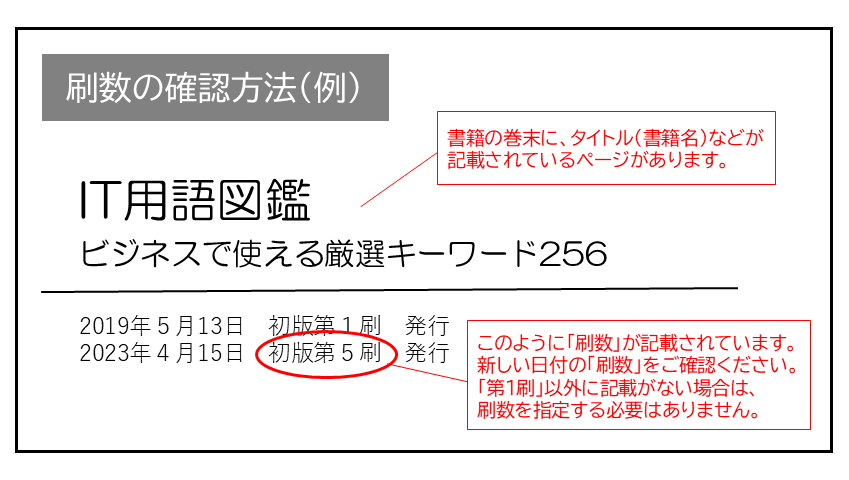

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

| ページ数 | 内容 | 書籍修正刷 | 電子書籍訂正 | 発生刷 | 登録日 | ||||

|---|---|---|---|---|---|---|---|---|---|

| 15 6行目 |

|

2刷 | 未 | 1刷 | 2005.04.26 | ||||

| 26 手順6 |

|

2刷 | 未 | 1刷 | 2006.03.29 | ||||

| 173 5.3.4 2~3行目 |

|

2刷 | 未 | 1刷 | 2004.11.26 | ||||

| 195 6.1.2 6~7行目 |

|

2刷 | 未 | 1刷 | 2004.11.26 | ||||

| 255 本文2行目 |

|

2刷 | 未 | 1刷 | 2004.11.26 | ||||

| 309 10行目 |

|

2刷 | 未 | 1刷 | 2004.11.26 | ||||

| 395 共通鍵暗号方式 2行目 |

|

未 | 未 | 1刷 | 2007.09.25 | ||||

| 395 共有鍵暗号方式 2行目 |

|

未 | 未 | 1刷 | 2007.09.25 | ||||

| 395 公開鍵 1行目 |

|

未 | 未 | 1刷 | 2007.09.25 | ||||

| 397 用語集 タ |

|

未 | 未 | 1刷 | 2007.09.25 | ||||

| 397 対称鍵暗号方式 2行目 |

|

未 | 未 | 1刷 | 2007.09.25 |

.png)