| ページ数 |

内容 |

書籍修正刷 |

電子書籍訂正 |

発生刷 |

登録日 |

010

「■トランスポート層」の解説文の3行目 |

| 誤 |

経由していく中でデータが欠けてしまうと、送信元は正しくデータを処理できません。 |

| 正 |

経由していく中でデータが欠けてしまうと、宛先は正しくデータを処理できません。 |

備

考 |

※リフローEPUBの場合、「1.1-2 OSI参照モデル」の「OSI参照モデルの7階層とその役割」の4つ目の項目「■トランスポート層」が該当箇所になります。 |

|

3刷 |

済 |

1刷 |

2020.07.16 |

058

図1.3.17の「IPアドレス」の2進数の23ビット目(10進数の3ビット目の下) |

| 誤 |

00000010 |

| 正 |

00000000 |

備

考 |

23ビット目は「1」ではなく「0」

|

|

未 |

未 |

1刷 |

2024.10.30 |

065

上から13行目 |

| 誤 |

ネットワークが5ビットはみ出ていることになります。 |

| 正 |

ネットワーク部が5ビットはみ出ていることになります。 |

備

考 |

※リフローEPUBの場合、図1.3.25の下にある項目「■2進数に変換せずに求める方法」の数字付箇条書きの下、2つ目の段落(「まず、192.168.3.149/29というIPアドレス…」で始まる段落が該当箇所になります。 |

|

9刷 |

済 |

1刷 |

2022.05.30 |

069

見出し |

| 誤 |

■ APRの応答の送信 |

| 正 |

■ ARP応答の送信 |

備

考 |

※リフローEPUBの場合、図1.3.30の下にある「ポイント」のすぐ下にある項目見出しが該当箇所になります。 |

|

5刷 |

済 |

1刷 |

2020.09.03 |

081

「1章 確認問題」Q1 問題文3行目 |

|

5刷 |

済 |

1刷 |

2020.10.12 |

081

「1章 確認問題」Q2 問題文2行目 |

| 誤 |

自階層のヘッダを1つ付加して階層に渡すことを |

| 正 |

自階層のヘッダを1つ付加して下位層に渡すことを |

|

9刷 |

済 |

1刷 |

2022.05.30 |

119

「表2.3.3」の直前の文章 |

| 誤 |

いったことができます(表2.3.4)。 |

| 正 |

いったことができます(表2.3.3)。 |

|

11刷 |

済 |

1刷 |

2024.06.14 |

121

例2.3.12の最下行 |

| 誤 |

Router2(config-line)#login local |

| 正 |

Router(config-line)#login local |

|

4刷 |

済 |

1刷 |

2020.08.04 |

128

例2.3.18 下から7行目 |

| 誤 |

% Generating 512 bit RSA keys, |

| 正 |

% Generating 1024 bit RSA keys, |

|

7刷 |

済 |

1刷 |

2021.08.23 |

141

図3.1.1の「ルータの動作」の図のFa0/1のIPアドレス |

| 誤 |

192.168.1.10/24 |

| 正 |

192.168.10.1/24 |

|

3刷 |

済 |

1刷 |

2020.07.13 |

155

本文上から6行目 |

| 誤 |

このルータは送信元のルータに応答として |

| 正 |

このルータは送信元のPC01に応答として |

備

考 |

※リフローEPUBの場合、図3.1.5のすぐ下の段落が該当箇所になります。 |

|

6刷 |

済 |

1刷 |

2021.03.25 |

156

図3.1.8のタイトル |

| 誤 |

図3.1.8 tracerouteコマンドの動作④ |

| 正 |

図3.1.8 tracertコマンドの動作④ |

|

未 |

未 |

1刷 |

2024.12.12 |

162

図3.2.4の192.168.1.0/24の第3オクテッド |

|

9刷 |

済 |

1刷 |

2022.11.15 |

162

図3.2.4の第2オクテットの数字 |

| 誤 |

10100000

10100000

10100000

10100000 |

| 正 |

10101000

10101000

10101000

10101000 |

|

6刷 |

済 |

1刷 |

2021.03.26 |

171

図3.3.2のRouter2のルーティングテーブルの「ネクストホップ」1行目 |

|

8刷 |

済 |

1刷 |

2022.03.29 |

173

下から3行目 |

| 誤 |

<ネクストホップ│送信先インターフェイス>と<アドミニストレーティブディスタンス値>は、スタティックルートと同じです。 |

| 正 |

<ネクストホップ│出力インターフェイス>と<アドミニストレーティブディスタンス値>は、スタティックルートと同じです。 |

備

考 |

※リフローEPUBの場合、図3.3.3の上、2つ目の段落が該当箇所になります。 |

|

未 |

未 |

1刷 |

2024.12.12 |

201

図4.1.6の下の本文6行目 |

| 誤 |

DR(Desighated Router |

| 正 |

DR(Designated Router |

備

考 |

※リフローEPUBの場合、図4.1.6の下にある2つ目の段落が該当箇所になります。 |

|

4刷 |

済 |

1刷 |

2020.07.27 |

208

「ルートの変更」3つ目の箇条書き |

| 誤 |

コストの計算式の分母「108」の値を変更する |

| 正 |

コストの計算式の分子「108」の値を変更する |

備

考 |

※リフローEPUBの場合、図4.1.12の下にある「ポイント」のすぐ下にある項目「■ルートの変更」の箇条書きの3つ目の項目が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

227

例4.2.13 5~7行目 |

| 誤 |

10.10.10.1 10.10.10.1 865 0x8000000B 0x00F352 3

10.10.10.2 10.10.10.2 394 0x80000011 0x00EA2A 2

10.10.10.3 10.10.10.3 938 0x80000009 0x0027A3 3 |

| 正 |

10.10.10.1 10.10.10.1 865 0x8000000B 0x00F352 3

10.10.10.2 10.10.10.2 394 0x80000011 0x00EA2A 2 |

備

考 |

このリストの3行目「10.10.10.3~」の行を削除します。

|

|

9刷 |

済 |

1刷 |

2022.05.25 |

243

例4.3.6 下から2行目 |

| 誤 |

network 172.16.20.0.0.0.0.255 area 0 |

| 正 |

network 172.16.20.0 0.0.0.255 area 0 |

備

考 |

「172.16.20.0」の後の「.」を半角スペースに変更 |

|

4刷 |

済 |

1刷 |

2020.08.19 |

246

例4.3.12 4行目 |

| 誤 |

router-id 10.1.1.1 |

| 正 |

router-id 10.1.1.3 |

|

4刷 |

済 |

1刷 |

2020.08.26 |

247

例4.3.12(続き)の上から3行目、4行目 |

| 誤 |

network 172.16.10.0 0.0.0.255 area 0

network 192.168.1.0 0.0.0.255 area 0 |

| 正 |

network 172.16.20.0 0.0.0.255 area 0

network 172.16.30.0 0.0.0.255 area 0 |

備

考 |

※リフローEPUBの場合、例4.3.12の下から3~2行目が該当箇所になります。 |

|

4刷 |

済 |

1刷 |

2020.08.26 |

266

例5.1.5 3行目 |

| 誤 |

(config-std-nacl)#permit ip any |

| 正 |

(config-std-nacl)#permit any |

|

7刷 |

済 |

1刷 |

2021.08.23 |

275

例5.2.1の下の本文3行目 |

| 誤 |

eq23は |

| 正 |

eq 23は |

備

考 |

「eq」と「23」の間に半角スペースを入れます。

※リフローEPUBの場合、例5.2.1のすぐ下にある段落が該当箇所になります。 |

|

4刷 |

済 |

1刷 |

2020.08.19 |

275

例5.2.3 最下行 |

| 誤 |

(config)#ip access-group EXTEST in |

| 正 |

(config-if) #ip access-group EXTEST in |

|

7刷 |

済 |

1刷 |

2021.08.23 |

283

「5章 確認問題」Q6の問題文 |

| 誤 |

正しいものを1つ選択してください。 |

| 正 |

正しいものを2つ選択してください。 |

|

10刷 |

済 |

1刷 |

2023.06.21 |

284

「5章 確認問題」Q9 選択肢b |

| 誤 |

b. Router(config)#ip access-list extended ACLTEST

Router(config-ext-nacl)#permit tcp 192.168.10.192 0.0.0.15

192.168.1.0 0.0.0.127 eq www telnet

Router(config-ext-nacl)#exit

|

| 正 |

b. Router(config)#ip access-list extended ACLTEST

Router(config-ext-nacl)#permit tcp 192.168.10.192 0.0.0.15

192.168.1.0 0.0.0.127 eq www

Router(config-ext-nacl)#exit

|

備

考 |

下から2行目の「telnet」を削除 |

|

5刷 |

済 |

1刷 |

2020.12.17 |

284

「5章 確認問題」Q9 選択肢cと選択肢d |

| 誤 |

c. Router(config)#ip access-list extended ACLTEST

Router(config-ext-nacl)#deny tcp 192.168.10.128 0.0.0.15

192.168.20.0 0.0.0.127 eq www

Router(config-ext-nacl)#deny tcp 192.168.10.128 0.0.0.15

192.168.20.0 0.0.0.127 eq telnet

Router(config-ext-nacl)#permit ip any any

Router(config-ext-nacl)#exit

d. Router(config)#ip access-list extended ACLTEST

Router(config-ext-nacl)#permit tcp 192.168.10.128 0.0.0.15

192.168.20.0 0.0.0.127 eq www

Router(config-ext-nacl)#permit tcp 192.168.10.128 0.0.0.15

192.168.20.0 0.0.0.127 eq telnet

Router(config-ext-nacl)#exit

|

| 正 |

c. Router(config)#ip access-list extended ACLTEST

Router(config-ext-nacl)#deny tcp 192.168.10.192 0.0.0.15

192.168.1.0 0.0.0.127 eq www

Router(config-ext-nacl)#deny tcp 192.168.10.192 0.0.0.15

192.168.1.0 0.0.0.127 eq telnet

Router(config-ext-nacl)#permit ip any any

Router(config-ext-nacl)#exit

d. Router(config)#ip access-list extended ACLTEST

Router(config-ext-nacl)#permit tcp 192.168.10.192 0.0.0.15

192.168.1.0 0.0.0.127 eq www

Router(config-ext-nacl)#permit tcp 192.168.10.192 0.0.0.15

192.168.1.0 0.0.0.127 eq telnet

Router(config-ext-nacl)#exit

|

|

3刷 |

済 |

1刷 |

2020.07.14 |

285

「5章 確認問題」Q6の解答 |

|

10刷 |

済 |

1刷 |

2023.06.21 |

297

図6.1.9、図6.1.10 「NATテーブル」の「Inside global」 |

| 誤 |

200.0.0.2:50000

200.0.0.2:50001 |

| 正 |

200.0.0.2:50000

200.0.0.2:50001 |

備

考 |

上記「50000」と「50001」の文字色を水色に変更します。 |

|

8刷 |

済 |

1刷 |

2022.04.19 |

314

一番下のコマンドの冒頭 |

| 誤 |

(config-dhcp)#lease |

| 正 |

(dhcp-config)# lease |

備

考 |

#の後に半角スペースを追加します。

※リフローEPUBの場合、「6.2-3 DHCPの設定」の「DHCPサーバの設定」の4つ目の項目「■リース期間の指定」のコマンド例が該当箇所になります。 |

|

4刷 |

済 |

1刷 |

2020.08.19 |

331

「6章 確認問題」Q10 選択肢d |

| 誤 |

d.アクセスリスト90に一致したアドレスがPATによってE0/0もしくはEthernet0/0インターフェイスのIPアドレスに変換される |

| 正 |

d.アクセスリスト90に一致したアドレスがPATによってEthernet0/0インターフェイスのIPアドレスに変換される |

|

7刷 |

済 |

1刷 |

2021.08.23 |

331

「6章 確認問題」Q10 選択肢a |

| 誤 |

~Etnernet0/0のインターフェースのIPアドレスに |

| 正 |

~Ethernet0/0のインターフェースのIPアドレスに |

|

8刷 |

済 |

1刷 |

2021.12.09 |

361

「ポイント」の2行目 |

| 誤 |

接続している各VLANの通信が通過できようにします。 |

| 正 |

接続している各VLANの通信が通過できるようにします。 |

備

考 |

※リフローEPUBの場合、図7.2.22のすぐ下にある「ポイント」が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

379

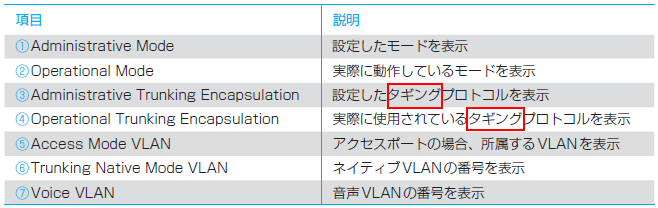

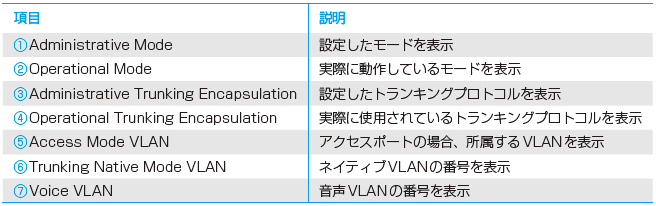

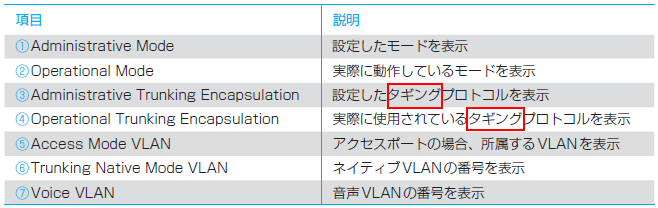

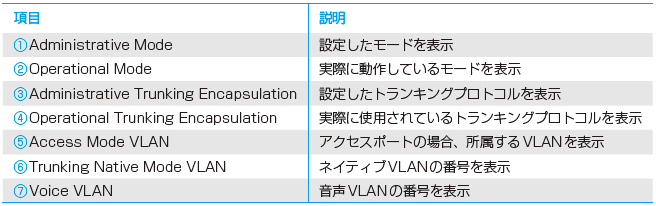

表7.3.3の説明③と④ |

| 誤 |

|

| 正 |

|

備

考 |

「タギングプロトコル」ではなく「トランキングプロトコル」です。 |

|

4刷 |

済 |

1刷 |

2020.08.19 |

401

「7章 確認問題」Q4 問題文2行目 |

| 誤 |

スイッチで作成された複数のVLANの中で、1つのポートに属するポートを |

| 正 |

スイッチで作成された複数のVLANの中で、1つのVLANに属するポートを |

|

5刷 |

済 |

1刷 |

2020.12.17 |

403

「7章 確認問題」Q17 選択肢a |

| 誤 |

#show interafaces trunk |

| 正 |

#show interfaces trunk |

|

7刷 |

済 |

1刷 |

2021.07.21 |

483

表9.2.1の「src-dst-ip」の説明 |

| 誤 |

送信元およびIPアドレスを基に負荷分散 |

| 正 |

送信元および宛先IPアドレスを基に負荷分散 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

488

例9.2.7 1行目 |

| 誤 |

Switch1#show run |

| 正 |

Switch1#show running-config |

|

7刷 |

済 |

1刷 |

2021.07.21 |

496

「9章 確認問題」Q10 コマンド実行画面4行目 |

| 誤 |

Avtive mode |

| 正 |

Active mode |

|

8刷 |

済 |

1刷 |

2022.03.29 |

527

例10.2.10の1行目(青枠で囲まれた部分) |

| 誤 |

#ipv6 ::/0 2001:1::2 |

| 正 |

#ipv6 route ::/0 2001:1::2 |

|

4刷 |

済 |

1刷 |

2020.07.28 |

547

「■GLBPの特徴」の3行目 |

| 誤 |

GLBPグループは1024まで作成可能です。 |

| 正 |

GLBPグループは1023まで作成可能です。 |

備

考 |

※リフローEPUBの場合、「11.1-6 GLBPとVRRPの特徴」の「GLBP」の最初の項目「■GLBPの特徴」の最初の段落が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

547

下から1行目 |

| 誤 |

AVF(Active Virtual Fowarder)を選出します。 |

| 正 |

AVF(Active Virtual Forwarder)を選出します。 |

備

考 |

856ページ 索引Aの項目 1列目 下から1行目も同様に修正します。

※リフローEPUBの場合、「11.1-6 GLBPとVRRPの特徴」の「GLBP」の2つ目の項目「■GLBPの動作」の最初の段落が該当箇所になります。また、巻末の「索引」の「A」の15個目の項目も同様に修正します。 |

|

6刷 |

済 |

1刷 |

2021.03.25 |

550

表11.1.3の「Helloパケットの宛先」 GLBPとVRRPを修正 |

| 誤 |

GLBP 224.0.0.18

VRRP 224.0.0.102 |

| 正 |

GLBP 224.0.0.102

VRRP 224.0.0.18 |

|

6刷 |

済 |

1刷 |

2021.03.10 |

550

表11.1.3の「GLBP」の「グループ番号」 |

|

未 |

未 |

1刷 |

2024.10.07 |

562

上から2行目 |

| 誤 |

PHB(Per Hop Behaivor) |

| 正 |

PHB(Per Hop Behavior) |

備

考 |

※リフローEPUBの場合、図11.3.3のすぐ下の段落が該当箇所になります。 |

|

8刷 |

済 |

1刷 |

2022.03.03 |

567

下から1~2行目 |

| 誤 |

SNMPマネージャはポート161、SNMPエージェントはポート162を使用します。 |

| 正 |

SNMPマネージャはポート162、SNMPエージェントはポート161を使用します。 |

備

考 |

※リフローEPUBの場合、「11.4-1 SNMPの基本」の2つ目の小見出し「SNMPの構成要素」の「SNMPエージェント」の2つ目の段落が該当箇所になります。 |

|

10刷 |

済 |

1刷 |

2023.05.17 |

581

「11章 確認問題」Q17 選択肢a |

| 誤 |

どちらもは同じ認証方法を使用する |

| 正 |

どちらも同じ認証方法を使用する |

|

7刷 |

済 |

1刷 |

2021.04.23 |

603

「12.3-2 CDP」の本文8~9行目 |

| 誤 |

マルチキャストアドレス(0100.CCCC.CCCC)宛てに |

| 正 |

マルチキャストアドレス(0100.0CCC.CCCC)宛てに |

|

10刷 |

済 |

1刷 |

2023.04.13 |

621

「■IOSのインストール」の1行目 |

| 誤 |

検証のために、例12.4.3でTFTP |

| 正 |

検証のために、例12.4.4でTFTP |

備

考 |

※リフローEPUBの場合、「12.4-1 IOSの管理」の6つ目の見出し「IOSのアップグレード」の2つ目の項目「IOSのインストール」の最初の段落が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

629

「12章 確認問題」Q1の選択肢a |

| 誤 |

デフォルトで各機器のRAMに保存されている |

| 正 |

RAMに保存される場合、デフォルトのバッファサイズは2048バイトとなる

|

|

10刷 |

済 |

1刷 |

2023.02.08 |

629

「11章 確認問題」Q5 選択肢bと選択肢c |

| 誤 |

b. #show buffered

c. #show flush |

| 正 |

b. #show buffers

c. #show flash: |

備

考 |

選択肢bは末尾を「ed」ではなく「s」に

選択肢cは「flush」を「flash:」に(aにして末尾に:を付ける) |

|

8刷 |

済 |

1刷 |

2022.03.29 |

686

・ビッシング |

| 誤 |

電話等の音声案内を通じて非攻撃者を誘導する手法です。 |

| 正 |

電話等の音声案内を通じて被攻撃者を誘導する手法です。 |

備

考 |

※リフローEPUBの場合、「14.1-2 一般的なセキュリティ脅威と攻撃手法」の5つ目の見出し「フィッシング」の2つ目の項目「ビッシング」が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.07.19 |

686

本文最下行 |

| 誤 |

施行し続けます。 |

| 正 |

試行し続けます。 |

備

考 |

※リフローEPUBの場合、「14.1-2 一般的なセキュリティ脅威と攻撃手法」の6つ目の見出し「ブルートフォースアタック(総当たり攻撃)」の最初の段落が該当箇所になります。 |

|

3刷 |

済 |

1刷 |

2020.07.14 |

688

本文 下から2行目 |

| 誤 |

例14.2.2に、Scriptアルゴリズムでパスワードを |

| 正 |

例14.2.2に、Scryptアルゴリズムでパスワードを |

備

考 |

※リフローEPUBの場合、表14.2.1のすぐ下の段落が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

690

一番上のユーザーコマンドの書式 |

| 誤 |

(config)#username <ユーザ名> [privilege <特権レベル>] <md5 | ・・・ |

| 正 |

(config)#username <ユーザ名> [privilege <特権レベル>] algorithm-type <md5 | ・・・ |

備

考 |

「algorithm-type」は、aの前、eの後に半角スペースあり。

※リフローEPUBの場合、「14.2-1パスワードによるデバイスへのアクセス保護」の2つ目の見出し「ローカル認証に使用するユーザアカウントパスワードの暗号化」の2つ目のコマンド例が該当箇所になります。 |

|

3刷 |

済 |

1刷 |

2020.07.14 |

705

例14.3.1の下にある本文 |

| 誤 |

Fa0/3には2台の端末が接続され、セキュアMACアドレスは自動で登録するものとします。スティッキーラーニングを使用して、登録されるセキュアMACアドレスがrunning-configに残るようにします。違反モードはrestrictを設定し、違反の発生時にカウンタを増加させ、違反している通信をブロックします(例14.3.2)。 |

| 正 |

Fa0/3にはリピータハブを介して2台の端末が接続され、セキュアMACアドレスは自動登録するものとします。スティッキーラーニングを使用して、登録されるセキュアMACアドレスがrunning-configに残るようにします。違反モードはrestrictを設定し、違反発生時にカウンタを増加させ、違反している通信をブロックします(例14.3.2)。 |

備

考 |

3か所修正します。 |

|

3刷 |

済 |

1刷 |

2020.08.19 |

717

「リレーエージェント情報オプション」の本文6行目以下、およびコマンド例 |

| 誤 |

そこで無効にするには、グローバルコンフィギュレーションモードで次のip dhcp snooping information optionコマンドを実行します。

(config)#ip dhcp snooping information option

noを付けてコマンドを実行することで、リレーエージェント情報オプションを無効にすることができます。

|

| 正 |

そこで無効にするには、グローバルコンフィギュレーションモードで次のno ip dhcp snooping information optionコマンドを実行します。

(config)#[no] ip dhcp snooping information option

noを付けずに実行することで、オプションが無効になっている機器で再度有効にすることも可能です。 |

備

考 |

※リフローEPUBの場合、「14.3-5 DHCPスヌーピングの設定」の2つ目の見出し「リレーエージェント情報オプション」の2つ目、3つ目の段落が該当箇所になります。 |

|

8刷 |

済 |

1刷 |

2022.03.16 |

743

図15.1.3 |

| 誤 |

|

| 正 |

|

|

未 |

未 |

1刷 |

2025.07.14 |

758

図15.3.6 中央の「オーセンティケータ」 |

| 誤 |

無線アクセス

ポイント |

| 正 |

アクセス

ポイント |

|

3刷 |

済 |

1刷 |

2020.08.19 |

760

「WPA2」の最下行 |

| 誤 |

WPAエンタープライズと呼ばれます。 |

| 正 |

WPA2エンタープライズと呼ばれます。 |

備

考 |

※リフローEPUBの場合、「15.3-2 ワイヤレスLANのセキュリティ規格」の小見出し「WPA2」の3つめの段落が該当箇所になります。 |

|

未 |

未 |

1刷 |

2025.05.27 |

764

下から2行目 |

| 誤 |

また、リンクアグリゲーション(Link Aggrigation:LAG) |

| 正 |

また、リンクアグリゲーション(Link Aggregation:LAG) |

備

考 |

※リフローEPUBの場合、「15.4-2 ワイヤレスLANコントローラのポートの概念」の「物理ポートの役割」の小見出し「ディストリビューションシステムポート」の2つめの段落が該当箇所になります。 |

|

未 |

未 |

1刷 |

2024.08.05 |

770

「①Layer 2タブ」の本文2行目 |

| 誤 |

次に、「WPA+WPA2 Paramaters」の項目 |

| 正 |

次に、「WPA+WPA2 Parameters」の項目 |

備

考 |

※リフローEPUBの場合、図15.4.15のすぐ上の段落が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

772

表15.4.1の最下行 |

| 誤 |

Brounze(back ground) |

| 正 |

Bronze(back ground) |

|

3刷 |

済 |

1刷 |

2020.07.14 |

777

上から5行目 |

| 誤 |

EtherCnannelモードはonで設定する必要があります。 |

| 正 |

EtherChannelモードはonで設定する必要があります。 |

備

考 |

※リフローEPUBの場合、図15.4.25の下にある見出し「その他の設定」の最初の項目「■リンクアグリゲーション(Link Aggrigation:LAG)の設定」の2つ目の段落が該当箇所になります。 |

|

8刷 |

済 |

1刷 |

2021.10.01 |

782

「15章 確認問題」Q7問題文 1行目 |

| 誤 |

次の文章の[ ① ]と[ ③ ]に当てはまる用語を選択してください。 |

| 正 |

次の文章の[ ① ]~[ ③ ]に当てはまる用語を選択してください。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

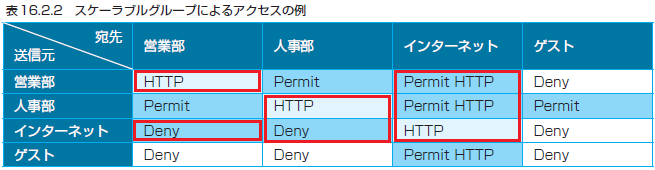

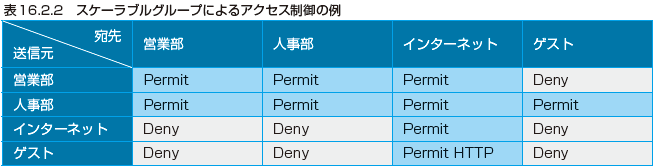

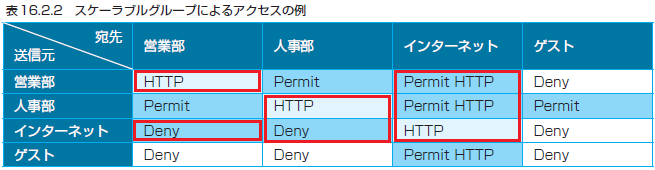

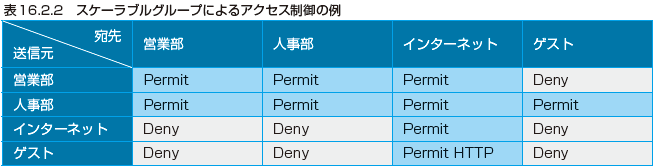

805

表16.2.2 表タイトルと中身 |

| 誤 |

|

| 正 |

|

|

3刷 |

済 |

1刷 |

2020.07.14 |

806

上から6行目 |

| 誤 |

Cisco DNS Centerからファブリックネットワーク全体へと |

| 正 |

Cisco DNA Centerからファブリックネットワーク全体へと |

備

考 |

※リフローEPUBの場合、図16.2.13のすぐ上の段落が該当箇所になります。 |

|

9刷 |

済 |

1刷 |

2022.10.21 |

807

「Cisco DNA Centerの特徴」上から3つ目の項目 |

| 誤 |

・ネットワーク全体の可視可 |

| 正 |

・ネットワーク全体の可視化 |

備

考 |

※リフローEPUBの場合、図16.2.13の下にある見出し「Cisco DNA Centerの特徴」の3つ目の項目見出しが該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.04.21 |

816

「Ansible、Puppet、Chef」の本文2行目 |

| 誤 |

特徴を見てきましょう。 |

| 正 |

特徴を見ていきましょう。 |

備

考 |

※リフローEPUBの場合、図16.3.3の下にある見出し「Ansible、Puppet、Chef」の最初の段落が該当箇所になります。 |

|

7刷 |

済 |

1刷 |

2021.08.23 |

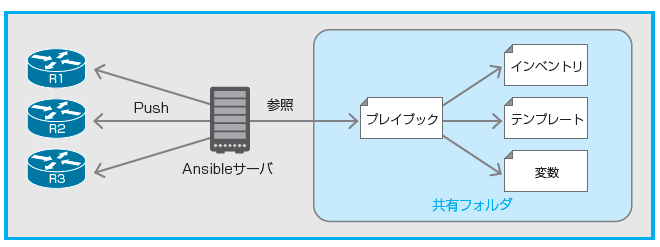

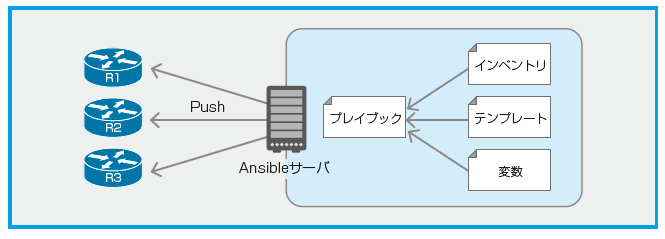

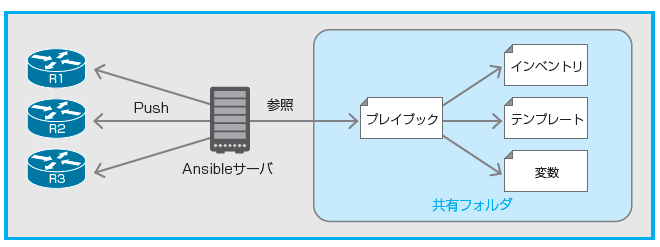

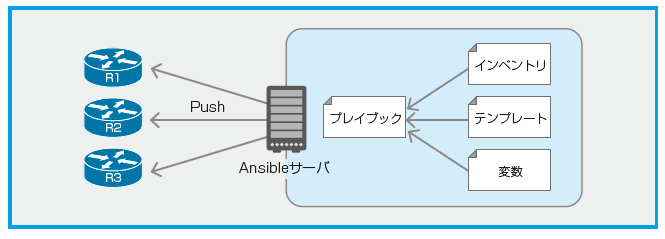

816

図16.3.4 Ansibleの動作 |

| 誤 |

(画像クリックで拡大) |

| 正 |

(画像クリックで拡大) |

|

5刷 |

済 |

1刷 |

2021.03.26 |

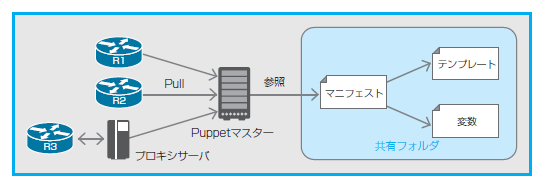

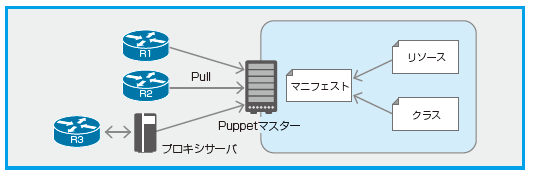

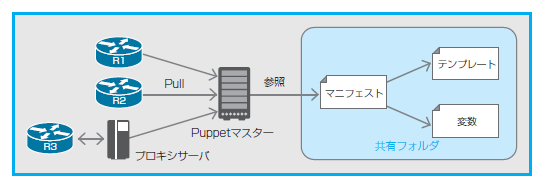

817

図16.3.5 Puppetの動作 |

| 誤 |

(画像クリックで拡大) |

| 正 |

(画像クリックで拡大)

|

備

考 |

2021.03.26更新 |

|

5刷 |

済 |

1刷 |

2021.03.26 |

838

「模擬試験・問題」Q.46の選択肢Eの最下行 |

| 誤 |

音声パケットはEF(DCSP46)に分類される |

| 正 |

音声パケットはEF(DSCP46)に分類される |

|

10刷 |

済 |

1刷 |

2023.06.19 |

.png)