ハッキング・ラボのつくりかた 仮想環境におけるハッカー体験学習

IPUSIRON 著

- 形式:

- 書籍

- 発売日:

- 2018年12月07日

- ISBN:

- 9784798155302

- 定価:

- 4,180円(本体3,800円+税10%)

- 仕様:

- A5・824ページ

- カテゴリ:

- ネットワーク・サーバ

- キーワード:

- #ネットワーク・サーバ・セキュリティ,#データ・データベース,#システム運用,#Web・アプリ開発

常時使える攻撃実験環境で

セキュリティを追究する

【ハッキング・ラボとは】

本書では、物理的な環境にとらわれず

ハッキング実験ができる環境、すなわち

「ハッキング・ラボ」を作り上げます。

セキュリティについて理解するには、

攻撃について学ぶのが近道です。

攻撃実験は仮想環境で行うので、

安心して実践的な学習ができます。

【本書で実現できること】

・セキュリティの基礎を理解できる

・移動可能なハッキング・ラボを構築できる

・Windowsの基本テクニックが身につく

・プログラムを一元管理できる

・C言語やPythonなどのプログラミング環境を構築できる

・OS(WindowsとKali Linux)やネットワークの知識が身につく

・仮想環境により、安全にハッキングを実習できる

・さまざまな攻撃手法を習得できる

【想定する読者層】

・セキュリティの初学者

・ハッカーにあこがれている人

・CTFに興味がある人、または参加している人

・WindowsとLinuxの混在環境を構築したい人

・コンピュータ愛好家

・Linux初心者

【前提知識】

・Windowsの基本操作(ファイルの圧縮・解凍、アプリのインストールなど)ができる

・Linuxの基本的なコマンドを操作できる

・自宅に小規模なLANを構築できる

★読者特典あり★

本書をお買い上げの方に、ページ数の都合で泣く泣くカットした内容をまとめたPDF(約70ページ)をダウンロード提供いたします。(翔泳社の会員登録が必要です。詳しくは本書をお読みください)

【目次(予定)】

●第1部 ハッキング・ラボの構築

第1章 ハッキング・ラボでできること

第2章 仮想環境によるハッキング・ラボの構築

第3章 ホストOSの基本設定

●第2部 ハッキングを体験する

第4章 Windowsのハッキング

第5章 Metasploitableのハッキング

第6章 LANのハッキング

第7章 学習用アプリによるWebアプリのハッキング

第8章 ログオン認証のハッキング

●第3部 ハッキング・ラボの拡張

第9章 物理デバイスの追加

第10章 ネットワーク環境の拡張

第11章 ハッキング・ラボに役立つテクニック

第1部 ハッキング・ラボの構築

第1章 ハッキング・ラボでできること

1-1 ハッキング・ラボとは

1-2 本書を読むにあたって

1-3 ハッキング・ラボの移り変わり

1-4 なぜハッキング・ラボを作るのか?

1-5 本書が目指すハッキング・ラボの構成例

第2章 仮想環境によるハッキング・ラボの構築

2-1 仮想環境とは

2-2 VirtualBoxのインストール

2-3 VirtualBoxの基本設定

2-4 VirtualBoxにKali Linuxを導入する

2-5 初めてのKali Linux

2-6 Kali Linuxのカスタマイズ

2-7 ファイルの探し方

2-8 Kaliにおけるインストールテクニック

2-9 いつでもどこでも調べもの

2-10 エイリアスを活用する

第3章 ホストOSの基本設定

3-1 ファイルの拡張子を表示する

3-2 ファイルやフォルダーの隠し属性を解除する

3-3 コントロールパネルをすぐに開けるようにする

3-4 スタートメニューの主要リンクをカスタマイズする

3-5 メインPCのフォルダー構成を考える

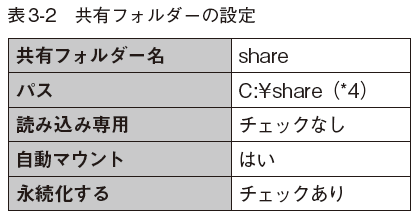

3-6 ホストOSとゲストOS間でファイルをやり取りする

3-7 VirtualBoxのファイル共有機能を利用する

3-8 メインPCの共有設定を見直す

3-9 Windows Updateを管理する

3-10 アンチウイルスの設定を見直す

3-11 AutoPlayの設定を確認する

3-12 共有フォルダーの"Thumbs.db"の作成を抑止する

3-13 右クリックのショートカットメニューをカスタマイズする

3-14 ストレージ分析ソフトで無駄なファイルを洗い出す

3-15 ランチャーを導入する

3-16 ハッキング・ラボにおけるGit

3-17 クラウドストレージの活用

3-18 Prefetch機能を有効にする

3-19 WindowsにPython環境を構築する

3-20 BIOS(UEFI)画面を表示する

第2部 ハッキングを体験する

第4章 Windowsのハッキング

4-1 Windows 7のハッキング

4-2 Windows 10のハッキング

第5章 Metasploitableのハッキング

5-1 MetasploitableでLinuxのハッキングを体験する

5-2 Metasploitableを攻撃する

5-3 Netcatを用いた各種通信の実現

第6章 LANのハッキング

6-1 有線LANのハッキング

6-2 無線LANのハッキング

第7章 学習用アプリによるWebアプリのハッキング

7-1 DVWAでWebアプリのハッキングを体験する

7-2 bWAPP bee-boxでWebアプリのハッキングを体験する

第8章 ログオン認証のハッキング

8-1 Sticky Keys機能を悪用したログオン画面の突破

8-2 レジストリ書き換えによるバックドアの実現

第3部 ハッキング・ラボの拡張

第9章 物理デバイスの追加

9-1 ハッキング・ラボにRaspberry Piを導入する

9-2 NASのすすめ

第10章 ネットワーク環境の拡張

10-1 リモートデスクトップによる遠隔操作

10-2 出先からハッキング・ラボにリモートアクセスする

10-3 ハッキング・ラボをより現実に近づける

第11章 ハッキング・ラボに役立つテクニック

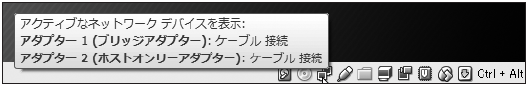

11-1 仮想マシンの保存中にネットワークを変更する

11-2 Windowsの自動ログオン

11-3 高速なDNSサーバーに変更する

11-4 vhdファイルをドライブ化して読み込む

11-5 VirtualBoxのスナップショットとクローン

11-6 ファイルの種類を特定する

11-7 バイナリファイルの文字列を調べる

巻末付録

1 キーボードレイアウトの対応表

2 Linuxコマンドのクイックリファレンス

3 Windowsコマンドのクイックリファレンス

4 Windowsですばやくプログラムを起動する

5 環境変数を使ってフォルダーにアクセスする

6 nanoの簡易コマンド表

7 viの簡易コマンド表

8 gdbの簡易コマンド表

会員特典はこちら

お問い合わせ

内容についてのお問い合わせは、正誤表、追加情報をご確認後に、お送りいただくようお願いいたします。

正誤表、追加情報に掲載されていない書籍内容へのお問い合わせや

その他書籍に関するお問い合わせは、書籍のお問い合わせフォームからお送りください。

利用許諾に関するお問い合わせ

本書の書影(表紙画像)をご利用になりたい場合は書影許諾申請フォームから申請をお願いいたします。

書影(表紙画像)以外のご利用については、こちらからお問い合わせください。

-

Kali Linuxのダウンロード方法(2023年2月更新)

Kali LinuxのダウンロードページURLの変更により、本書p.39に掲載されているKali Linuxのダウンロードページにアクセスできない現象が確認されています。ダウンロードは下記の手順にてお願いいたします。

-----

下記のURLにアクセスします。

https://www.kali.org/get-kali/#kali-virtual-machines

添付画像の箇所から7zファイルをダウンロードして、7-Zip等で解凍します。解凍後のフォルダー内にVBOXファイルとVDIファイルがあります。当時はOVA形式を配布していましたが、今はVBOX形式に切り替わっています。VBOXファイルをダブルクリックするだけでVirtualBoxに仮想マシンが取り込まれます。

上記内容については、著者が運営するWebサイトの「ハッキング・ラボ」カテゴリーに新規記事として追加します。

https://akademeia.info/?cat=14

他にも本の内容とのギャップがありますので、以下のページを参照ください。

https://akademeia.info/?page_id=155

現在表示されている正誤表の対象書籍

書籍の種類:紙書籍

書籍の刷数:全刷

書籍によっては表記が異なる場合がございます

本書に誤りまたは不十分な記述がありました。下記のとおり訂正し、お詫び申し上げます。

対象の書籍は正誤表がありません。

roughfractus02 さん

2019-05-16

KaliをDLして起動する際にやや戸惑うこともあるが、サポートサイトのQ&Aを参照して仮想環境を構築すると丁寧な紹介に導かれて多くの攻撃手法が体験できる。設置場所もデスクトップとノーパソにケース別で説明されていてよい。metasploit以外にarpspoofing、necat、無線LANとその適用領域も多岐にわたる(ログイン認証の第8章は興味深かった)。本書は、日々システムの堅牢性を検証するリバースエンジニアに留まらず、サイバー攻撃に漠然と不安を感じる初学者にもセキュリティの体験学習ができる内容である。

西条べべる さん

2019-03-17

仮想環境でハッカー体験をする技術書で、一から丁寧に解説されている。Windows10に仮想でLinuxを入れてその環境から攻撃体験ができる。セキュリティについて理解できる構成になっている。入力コマンドが親切なほどきちんと書かれていて、手を動かしながら進めることができた。必要な情報がコラムとして都度でてくるので、途中で迷ったらページをすすめると解決します。

こたろう さん

2019-09-27

第一部は環境設定に200Pほどかけている。一瞬Virtualboxの解説書か?と思うぐらい丁寧。普段からLinuxを使用している人にとっては既知の内容ばかりのため、ページ数は多いがサクサク読める。全体的に行間がゼロと言っても過言ではないぐらいの丁寧な内容。buffer overflowのようなプログラムのバグをつくハッキング(クラッキング)ではない。ツールを使ってネットワーク越しに侵入するという内容。しかし本書の内容としては正しいネットワークの知識・Linuxなどの実践的な使い方という意味あいの方が強い。

.png)